ファイアウォールとは:ネットワークセキュリティの仕組み・種類と機能

ファイアウォールとは何か、仕組み・種類・機能を図解でわかりやすく解説。導入メリットや設定のポイント、最新トレンドまで初心者から管理者まで役立つ完全ガイド。

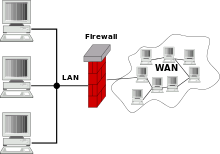

コンピュータのセキュリティにおいて、ファイアウォールはソフトウェアの一種です。このソフトウェアは、内部と外部の間のネットワーク・トラフィックを監視します。ファイアウォールは、保護すべきネットワーク(信頼できる)と外部のネットワーク(あまり信頼できない)、別名WANやインターネットとの間に置かれます。ファイアウォールは、各パケットに適用される一連のルールを持っています。大規模なネットワークを保護する必要がある場合、ファイアウォールソフトウェアは多くの場合、他に何もしないコンピューターで動作します。

ファイアウォールは、ネットワークの一部分を不正なアクセスから保護するものです。

ファイアウォールの役割と目的

- 不正アクセスの防止:外部から内部ネットワークへの不要・危険な接続を遮断します。

- 通信の制御:どのホスト、どのポート、どのプロトコルを許可するかをルールで決め、必要な通信だけを通します。

- 可視化と監査:トラフィックをログに記録し、異常な通信や攻撃の痕跡を検出・解析します。

- 境界防御だけでなく内部分離:ネットワーク内でセグメント間の通信を制御し、感染拡大や横移動を抑えます。

主な種類

- パケットフィルタ(ステートレス):IPアドレスやポート番号、プロトコルに基づいてパケットを許可/拒否します。処理が軽く高速ですが、状態情報を保持しないため細かい制御は苦手です。

- ステートフルインスペクション:接続の状態(セッション情報)を追跡して、応答パケットだけを許可するなどより安全な判断を行います。多くの企業用ファイアウォールの基本機能です。

- アプリケーション層(プロキシ/レイヤ7)ファイアウォール:HTTPやFTPなどアプリケーションプロトコルを解釈して、コンテンツ単位で制御できます。Webのフィルタリングやウイルススキャンと組み合わせることもあります。

- 次世代ファイアウォール(NGFW):従来のパケットフィルタやステートフル機能に加え、アプリケーション識別、侵入防止システム(IPS)、マルウェア対策、ユーザー識別などを統合した製品群です。

- UTM(統合脅威管理):ファイアウォール、VPN、アンチウィルス、IPS、Webフィルタなどを一つにまとめたアプライアンス型ソリューション。

- クラウドベース/仮想ファイアウォール:クラウド環境や仮想化環境向けに提供されるソフトウェア型のファイアウォールで、スケールや連携に優れます。

主な機能

- パケットフィルタリング:送信元・宛先IP、ポート、プロトコルに基づく基本的な通信制御。

- ステートフルインスペクション:接続の確立・終了を追跡して正当な通信のみを許可。

- アプリケーション制御:特定のアプリケーションやサービス単位で通信を許可・拒否。

- NAT(ネットワークアドレス変換):内部プライベートアドレスを外部と共有するためのアドレス変換。

- VPNサポート:安全なリモート接続(IPsec、SSL/TLSベースのVPN)を提供。

- ログ・アラートとレポート:トラフィックやイベントの記録、検知に基づく通知。

- SSL/TLSインスペクション:暗号化トラフィックの中身を検査して脅威を検出(プライバシー・運用ポリシーとの兼ね合いが必要)。

導入と運用のポイント

- 最小権限の原則:デフォルトで拒否(deny)し、必要な通信だけを明示的に許可するルール設計を行う。

- ルールの整理と優先順位:ルールが増えると誤設定や競合が発生しやすいので、整理・コメント付け・定期見直しを行う。

- ログ監視とインシデント対応:ログを定期的に確認し、異常があれば迅速に対処する体制を整える。

- ソフトウェアの更新:ファームウェアやシグネチャの定期更新で新たな脅威に対応する。

- パフォーマンス設計:暗号化の復号や深い検査は負荷が高くなるため、必要な性能を見積もり適切なハードウェアやスケール設計を行う。

- バックアップと冗長化:ファイアウォールに障害が起きた場合に備え、設定のバックアップと冗長構成(HA)を検討する。

注意点・限界

- 暗号化トラフィックの可視化:HTTPSなどの暗号化通信はそのままでは内容を判別できないため、必要に応じてSSL/TLSインスペクションが必要。ただしプライバシーや証明書管理の問題がある。

- 誤検知・過剰ブロック:厳しすぎるルールは業務に支障をきたすため、許可例外やテスト運用が重要です。

- 単独で完結するわけではない:ファイアウォールは重要だが、エンドポイント保護、IDS/IPS、認証、ゼロトラストといった他の対策と組み合わせる必要があります。

- ゼロトラストとの関係:境界防御だけに頼らず、ユーザー・デバイス・アプリケーションごとに最小権限で認証・検査する設計が現代の推奨アプローチです。

まとめ

ファイアウォールはネットワークの基礎的かつ重要な防御機構であり、パケットレベルからアプリケーション層までさまざまな方式があります。導入時は目的に合った種類を選び、ルール設計・ログ監視・定期更新・冗長化といった運用面を整えることが安全性向上の鍵です。他のセキュリティ対策と組み合わせることで、より強固な防御を実現できます。

ファイアウォールは、LAN上の多数のコンピュータを不正なアクセスから保護するものです。

ファイアウォールの種類

パケットフィルタリング/ネットワーク層

インターネット上では、データは小さく分割されて転送されます。これをパケットと呼びます。各パケットには、どこから来たのか、どこに送るのか、といったメタデータが付加されています。最も簡単なのは、メタデータを見ることです。そして、ルールに基づいて、特定のパケットを落としたり、拒否したりする。すべてのファイアウォールはこれを行うことができます。これはネットワーク層で行われます。

ステートフルパケットインスペクション

この種のファイアウォールは、単純なパケット・フィルタリング(上記)に加え、接続の追跡も行います。パケットは、新しい接続の始まりであることもあれば、既存の接続の一部であることもあります。そのどちらでもない場合、それはおそらく無駄であり、落とすことができます。

アプリケーション層ファイアウォール

アプリケーション層ファイアウォールは、メタデータだけでなく、実際に転送されるデータも見ます。例えば、FTPやHTTPなど、特定のプロトコルがどのように動作するかを知っているのです。そして、パケットに含まれるデータが(そのプロトコルにとって)有効であるかどうかを調べます。もしそうでなければ、パケットを削除することができます。

その他、ファイアウォールはこんなことに使われています

トンネリング

ファイアウォールは、2つのネットワーク間に安全な接続を提供することができます。これはトンネリングと呼ばれています。データは暗号化されている場合があります。データは暗号化され、相手側で復号化されます。ファイアウォールがこれをやっているので、他のネットワークはそのことに気づかない。もう一つの方法は、(企業ネットワークへの)安全なアクセスを提供することです。

ネットワークアドレス変換(NAT)

ファイアウォールは、IPアドレスを変換することができる場合が非常に多い。そうすることで、多くのコンピューターが少数のパブリックIPアドレスを共有することができます。ファイアウォールは、パブリックIPアドレスとプライベートIPアドレスの間を変換する。

ファイアウォールの種類

一般に、ファイアウォールには2つのタイプがあります。

- ソフトウェアベースのファイアウォール:これらは、多くの場合、他のことに使用されているコンピュータの追加プログラムとして実行されます。パーソナル・ファイアウォールとも呼ばれ、パソコン上で更新が可能です。

主なブランドは、OPNsense、pfsense、comodoなどです。

- ハードウェアベースのファイアウォールハードウェアベースのファイアウォールは、専用のコンピューター(またはアプライアンス)上で実行されます。ソフトウェア・ファイアウォールよりも優れた性能を発揮することが多いが、その分、価格も高くなる。

主なブランドは、PaloAlto、WiJungle、Checkpoint、Ciscoなどです。

ファイアウォールでは防げないもの

ファイアウォールは、インターネットから侵入する一部の問題(ウイルスや攻撃)を防御することができます。しかし、感染したメディアから侵入するウイルス(USBフラッシュメモリー内の感染したOffice文書など)に対しては、防御することができません。

質問と回答

Q:ファイアウォールとは何ですか?

A:ファイアウォールとは、信頼できるネットワークと信頼できないネットワーク間のネットワークトラフィックを監視し、各パケットに一連のルールを適用する、コンピュータセキュリティに使用されるソフトウェアの一部です。

Q: ファイアウォールは何をするのですか?

A: ファイアウォールは、それを通過するネットワーク・トラフィックの各パケットに一連のルールを適用することにより、ネットワークの一部を不正アクセスから保護します。

Q: ファイアウォールはどのようなネットワークを保護しますか?

A:ファイアウォールは、保護すべきネットワーク(信頼できる)とWANやインターネットなどの外部ネットワーク(信頼できない)の間に置かれます。

Q: ファイアウォールはネットワークのどこに配置されますか?

A: ファイアウォールは、信頼されたネットワークと、WANやインターネットのような外部のネットワーク(あまり信頼されていない)の間に置かれます。

Q: ファイアウォールによって適用されるルールとは何ですか?

A: ファイアウォールのルールセットは、ネットワーク・トラフィックのパケットが信頼されたネットワークに通過できるか、あるいは破棄されるかを決定します。

Q: ファイアウォールはどのように機能するのですか?

A: ファイアウォールは、信頼できるネットワークと信頼できないネットワークの間を通過するネットワーク・トラフィックを監視し、各パケットに一連のルールを適用して、通過できるかどうかを決定します。

Q: ファイアウォールはネットワーク全体を保護するのですか?

A: いいえ、ファイアウォールはネットワークの一部分だけを不正アクセスから守ります。

百科事典を検索する