VPN(仮想プライベートネットワーク)とは|仕組み・種類・活用法を解説

VPNの仕組み・種類・活用法を初心者向けにわかりやすく解説。セキュリティ・匿名性・企業利用や公共Wi‑Fi対策まで完全ガイド

仮想プライベートネットワーク、略してVPNは、インターネットなどの公衆ネットワーク上に暗号化された「トンネル」を作り、離れた場所にある機器をあたかも同一のプライベートネットワーク上にあるかのように接続するための技術のセットです。別のネットワークは、暗号化されたデータを運ぶために使われ、キャリア(通信事業者)はそのパケットを中継できますが、内容を復号できないのが一般的です。VPNを使うと、ユーザーのコンピュータは直接接続されているように見え、社内リソースへのアクセスや安全な通信が可能になります。

VPNによって一般に期待される基本的な性質は次のとおりです。

- 機密性(Confidentiality): 中継するネットワークがデータ内容を読み取れないように暗号化します。

- 送信者の認証: ネットワークに接続する端末や利用者が正当であることを確認します(パスワード、証明書、トークンなど)。

- メッセージの完全性: 送受信中にデータが改ざんされていないかを検出できるようにします。

仕組み(簡単な技術説明)

VPNは主に「トンネリング」と「暗号化」の組み合わせで動作します。VPNクライアント(利用者側ソフト)とVPNゲートウェイ(企業側やプロバイダ側の装置)が通信経路を確立し、パケットをカプセル化して別のプロトコルで転送します。代表的な処理は次の通りです。

- トンネリング: 元のパケットを別のパケットに包んで送る(カプセル化)。

- 暗号化: AESなどの暗号アルゴリズムで中身を暗号化し、第三者が読めないようにする。

- 認証と鍵交換: IKE(IPsec)、TLS(SSL)などで安全に鍵を交換してセッションを確立する。

- 経路制御: VPN接続後にどのトラフィックをトンネルに送るか(全トラフィック/一部のみ=スプリットトンネル)を決める。

主要な種類・プロトコル

- リモートアクセスVPN(Remote Access): 個々の利用者がインターネット経由で企業ネットワークへ接続するために使います。

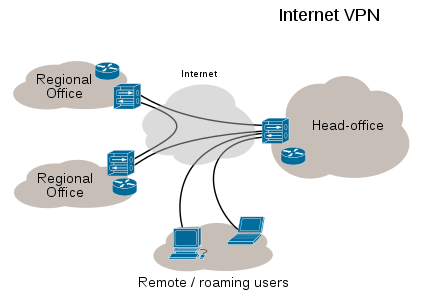

- サイト間VPN(Site-to-Site): 支店間や拠点間を常時接続する用途で、企業ネットワーク同士をつなぎます(本文でも「サイト間VPN」として触れられています)。

- SSL/TLSベースVPN: ブラウザ経由で接続する「クライアントレスVPN」など。アプリケーション単位での保護に向く場合があります。

- よく使われるプロトコル例: OpenVPN、Cisco AnyConnect、IPsecなどがあります。近年はWireGuardやIKEv2も広がっています。

活用例(ビジネスと個人)

- 企業: 異なるオフィスをつなぎ、社内システムやファイルサーバーに安全にアクセスさせる(サイト間VPNやリモートアクセス)。

- リモートワーク: 外出先や自宅から会社のネットワークに安全に接続して、社内のウェブサイトを閲覧したり業務アプリを使ったりします。

- 公共Wi‑Fi保護: カフェや空港の無線LANなどで盗聴や中間者攻撃から通信を守るために利用されます。

- 検閲回避や地域制限の回避: 一部地域でブロックされているサービスへアクセスする際に使われることがあります(ただし法的・規約上の制約があります)。一例として中国のように規制のある国での利用がよく話題になります。

- プライバシー保護: 暗号化により第三者に通信内容を知られにくくすることで、ある程度の匿名性を支援しますが、完全な匿名を保証するものではありません(下記の注意点参照)。関連して匿名性を提供すると説明されることもあります。

注意点・限界

- プロバイダの信頼性: VPNプロバイダや企業側のゲートウェイは通信のメタデータや最終的なデコードを行える場合があるため、プロバイダのログポリシーや運用を確認する必要があります。

- 完全な匿名ではない: VPNはIPアドレスの秘匿や暗号化を行いますが、ブラウザの指紋情報、クッキー、ログイン情報などは別途追跡の手がかりになります。VPNだけで「完全な匿名」を得られるわけではありません。

- 速度と遅延: 暗号化処理や遠距離サーバ経由によって通信速度が低下したり遅延が増えたりすることがあります。

- DNS/IPv6リーク: 設定不足でDNS問合せやIPv6トラフィックがVPN外へ流れることがあり、これにより本来隠したい情報が漏れる可能性があります。

- 法的・規約上の問題: 国やサービスによってVPNの使用が制限されている場合、または利用規約で禁止されていることがあります。

- ウイルスやフィッシング対策にはならない: VPNは通信の保護を行いますが、マルウェア感染やフィッシング攻撃、内部からの脅威は防げません。

導入・選び方のポイント

- 用途に合わせたプロトコル選択: 高速性重視ならWireGuard、互換性や成熟度ならOpenVPN/IPsecなどが候補になります。

- ログポリシーと所在地(司法管轄): 「ノーログ」をうたう業者でも定義が曖昧な場合があるため、詳しい運用・監査情報を確認しましょう。

- 認証方式: 企業では証明書ベースや多要素認証(MFA)を組み合わせ、強固な認証を実装します。

- 追加機能: キルスイッチ(接続断時に通信を遮断)、DNS保護、分割トンネリングの設定などがあると便利です。

- 企業向けの選択肢: 専用の機器やクラウド型VPN、SASE(Secure Access Service Edge)、Zero Trust(ZTNA)といったアーキテクチャを検討すると、従来のVPNだけでは対応しきれないセキュリティ要件に対応できます。

まとめ(短く)

VPNは、暗号化されたトンネルを用いて公衆ネットワーク上で安全に通信を行う有効な手段です。リモートワーク、拠点間接続、公衆Wi‑Fiの保護など多くの用途で役立ちますが、プロバイダの信頼性、法的制約、設定ミスによるリークなどのリスクもあります。目的に応じたプロトコル選定や運用ルール、認証強化を行い、安全に利用してください。最後に、用途や規模によっては単純なVPNだけでなく、より包括的なセキュリティアーキテクチャの検討が望ましい点も覚えておきましょう。

VPNの一般的な利用シーン:異なるオフィスを接続し、ユーザーがリモートサイトから接続できるようにする

一般的な用途

- 会社のネットワークに接続するリモートワーカー(在宅勤務

- 複数の会社の事業所をインターネットで接続する(サイト間VPN

- 遠隔地から自分のホームネットワークへの接続

- 検閲やファイアウォールの迂回

- 匿名でファイルをダウンロードしたり、ウェブを閲覧したりすること

- 公衆WiFiでの通信を確保する

関連ページ

質問と回答

Q: 仮想プライベートネットワーク(VPN)とは何ですか?

A:仮想プライベートネットワーク(VPN)とは、コンピュータをつないでプライベートネットワークを構築するための技術です。ネットワーク上で送信されるデータは暗号化され、別のネットワークを経由することで、コンピュータが直接接続されているように見せかけることができます。

Q: VPNモデルは何を保証するのですか?

A:VPNモデルは、機密性、送信者認証、メッセージの完全性を保証しています。機密性とは、キャリアネットワークがデータをルーティングするが、それを解読することができないことを意味します。送信者認証は、ネットワークを使用するために、人々が自分自身を認証することを要求します。メッセージの完全性は、ネットワークを介して輸送されるメッセージが輸送中に簡単に変更されることがなく、いかなる変更も検出できることを保証します。

Q: VPNはビジネスシーンでどのように使われるのですか?

A:ビジネスの文脈では、VPNは、異なるオフィスの拠点を接続したり、会社の物理的な場所の外から働く人々が会社のリソースにアクセスできるようにするためによく使用されます。また、ユーザーが居住する国でブロックされている可能性のあるウェブサイトへのアクセスも可能にします。

Q: 一般的にVPNに使用されるプロトコルはどのようなものですか?

A:VPNによく使われるプロトコルには、OpenVPN、Cisco AnyConnect、IPsecがあります。

Q: VPNを使用することで、公衆無線LANでのオンライン活動をどのように保護することができますか?

A: VPNを使用することで、公共WiFiでのオンライン活動を匿名かつ解読不能なものにすることができます(ユーザーを隠し、誰かが追跡することを非常に困難にする)。

Q: 企業が遠方の支社と接続する場合、どのような接続方法をとりますか?

A:企業では、離れた場所にある支店と直接接続することは現実的でないため、サイト間のVPN(Virtual Private Network)接続を使用するのが一般的です。

百科事典を検索する